Nadie es ajeno a los fallos de seguridad, pero lo verdaderamente importante reside en el tratamiento que le de el fabricante, en caso de hardware, o el desarrollador, en caso de software. Sin ir más lejos, se suelen dar tres meses de cortesía antes de hacer pública una vulnerabilidad. Se entiende que es tiempo más que suficiente para solucionarla. No obstante, TP-Link, fabricante de routers y equipos de red de origen chino, no parece prestar demasiada atención al soporte o la seguridad de sus productos.

Nuestros compañeros de RedesZone nos piden tener

cuidado con TP-Link debido a que se han encontrado dos graves vulnerabilidades en sus routers y AP en un mes. En primer lugar, hay que destacar que estamos ante uno de los fabricantes más vendidos, por lo que es muy posible que tengáis un router, cámara IP, PLC o repetidor WiFi en vuestra casa o en vuestra empresa.

Dos graves fallos de seguridad en router y repetidor WiFi de TP-Link

En primer lugar, tenemos que hablar de

una vulnerabilidad crítica en extensores y repetidores WiFi de TP-Link que conocimos el mes pasado. Básicamente, este agujero de seguridad permite a un atacante enviar solicitudes al extensor de forma remota, incluso desde fuera de la red. Cuando un usuario se conecte al extensor o repetidor, este le reenviará a páginas plagadas de adware o malware y le mostrará enlaces maliciosos con el único objetivo de robar sus datos personales, bancarios y de otro tipo.

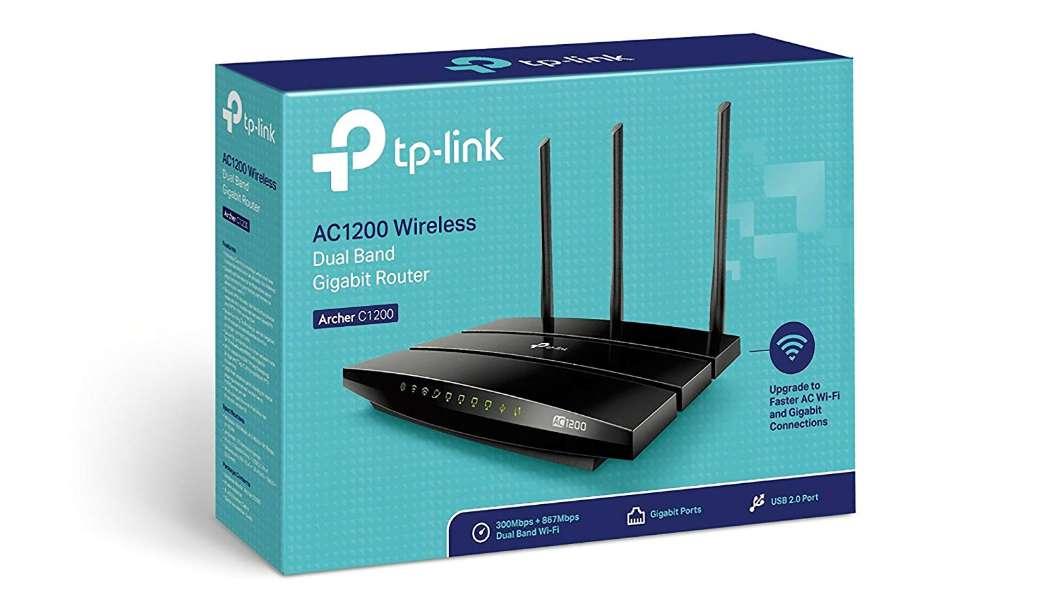

Por si esto fuera poco, ahora tenemos un nuevo fallo de seguridad en uno de los dispositivos estrella de la compañía, el

router TP-Link Archer C1200. Este es uno de los modelos más vendidos gracias a su relación entre prestaciones y precio. Sin embargo, en las últimas horas se ha descubierta una vulnerabilidad crítica que pone en jaque a los productos de este fabricante (una vez más).

Por el momento, se desconoce si el fallo está siendo aprovechado por piratas informáticos para realizar ataques contra los usuarios que tengan el router TP-Link Archer C1200, pero lo cierto es que hemos visto una prueba de concepto que muestra que es posible. Al aprovechar la vulnerabilidad, un atacante puede desbordar el buffer del router para dejarlo bloqueado e incluso forzar un reinicio

Finalmente, este puede incluso ejecutar código de forma remota en los routers vulnerables, algo realmente peligroso. Para aprovechar el fallo basta con enviar “un payload” creado para dicho fin al servidor del router de forma remota. Por el momento, TP-Link no ha solucionado ninguno de los dos fallos críticos en sus productos, algo que genera malestar de los usuarios y, aun peor, indefensión ante posibles ataques.

Comentarios

Publicar un comentario