En el artículo de hoy vamos a hablar sobre las diferentes formas de acceso a la información según esté indexada, ya que existe información no indexable por los navegadores que se encuentra oculta en la darknet, red que veremos cómo funciona y de qué forma realiza conexiones de forma segura.

En primer lugar, es necesario realizar una clasificación clara de las webs según estén indexadas o no hacia el usuario:

- Surface Web

- Deep Web

- Darknet

https://miro.medium.com/max/1050/1*rfhATz4IRWp89ZreQ6-ECQ.jpeg

Surface Web

La Surface Web es la parte del contenido de Internet que los buscadores como Google, Mozilla, Edge, etc, pueden indexar y mostrar al usuario cuando éste realiza una petición de un contenido determinado.

Otra forma de verlo, sería pensar que esta parte de la red equivaldría a la “parte pública” de Internet donde cualquier usuario desde cualquier punto del planeta tiene acceso libre y gratuito.

A día de hoy, existe un mínimo de 5,39 billones de sitios web indexables en Internet y un máximo de prácticamente 60 billones, según las estadísticas de

https://www.worldwidewebsize.com/.

Deep Web

La Deep web es la parte de Internet cuyo contenido no se indexa en los motores de búsqueda de contenidos. Dicho esto, es necesario destacar que en esta parte de la red, el contenido ni es ilegal, ni peligroso, ni de carácter extraño, simplemente no es indexable.

El tipo de contenido suele ser dinámico, ya que puede ir desde páginas webs personalizadas como las de una compañía de tren o vuelo, pasando por contenido académico, hasta bases de datos o servidores webs internos de empresas.

Un ejemplo claro sería hacer una búsqueda personalizada en una compañía de vuelos. Esta búsqueda, si se copia y pega la URL, sólo será accesible con las cookies propias, es decir, sólo desde el navegador concreto (que a su vez depende de las cookies almacenadas en el sistema de ficheros en la parte correspondiente al navegador) del usuario desde el que se ha realizado la búsqueda.

Si se copia la URL en otro navegador será una búsqueda no indexable debido a que no se tienen las cookies concretas. Se podrá ver la web, pero nunca nuestra misma búsqueda particular de forma directa, ya que se ha generado de forma dinámica para una búsqueda concreta, en una URL genérica del propio dominio.

Se calcula que la Deep web ronda en torno al 90% del contenido de Internet, pero existe un debate en el que se intenta dilucidar si tiene sentido hablar sobre esta comparativa. Unos sostienen que si se habla en términos de nodos indexables sí que tiene sentido. Otros en cambio, opinan que los mismos nodos pueden tener diferentes servicios webs, por tanto no se podría hablar de nodos, habría que hablar estrictamente de contenidos, lo cual haría que debido al carácter dinámico de las webs, fuera imposible de cuantificar, lo cual a su vez haría imposible la comparativa.

Darknet

La Darknet forma parte de la Deep web, pero está claramente diferenciada por su infraestructura propia de red (TOR, I2P, ZeroNet, etc.) y por el carácter del contenido, que puede ser ilegal y peligroso.

A continuación, vamos a explicar a muy grandes rasgos la red TOR, cómo funciona y sus limitaciones.

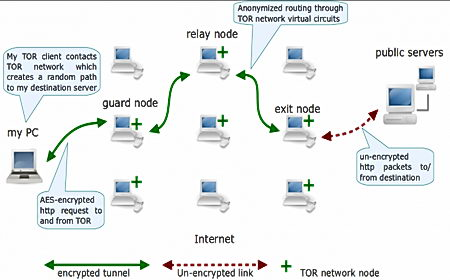

La red TOR es, sin duda, la red más conocida de todas las que componen la darknet. Como se ha mencionado anteriormente, esta red cuenta con su propia infraestructura donde usa un protocolo de enrutamiento propio llamado Onion.

https://hacker10.com/wp-content/uploads/2011/10/tor-hidden-service-diagram-network.jpg

Este protocolo permite navegar desde un origen a un destino en la darknet creando una ruta con un número indeterminado de nodos. Estos nodos no componen una ruta fija, ya que en esta red existe una configuración que hace que estos nodos cambien cada X minutos (10 por defecto). Adicionalmente, es una red por donde los paquetes van encriptados y ningún nodo sabe la ruta completa y mucho menos la IP origen. Cada nodo conoce el host de procedencia y el del siguiente salto. Además, el protocolo Onion gestiona las claves necesarias en los procesos de verificación.

Esta red es segura, pero se debe tener cuidado porque cuando se navega desde esta red a otra pública, existe un nodo de salida Tor, donde nos pueden rastrear perfectamente. Por ejemplo, si navegamos por HTTP, automáticamente el contenido va en claro al salir por ese nodo y se puede interceptar al usuario de forma fácil. De hecho, existen varias agencias de seguridad como la NSA que monitorizan todos los nodos de salida que encuentran o les interesa para investigar delitos o para espiar.

Otro problema de esta red también está ligado con los nodos de salida. Existe gente que expone su nodo de red como nodo de salida de Tor. Es necesario saber que cuando un paquete sale de esta red, el nodo de salida se pone como origen del paquete. Esto quiere decir que, si alguien pasa por un nodo de salida con contenido ilegal, la IP origen será la del nodo de salida, por tanto, las Fuerzas de Seguridad del Estado podrían meter en problemas al dueño de ese nodo. Por este motivo, si alguien piensa ponerse como nodo de salida, es recomendable comprar un hosting además de seguir las recomendaciones del proyecto de Tor.

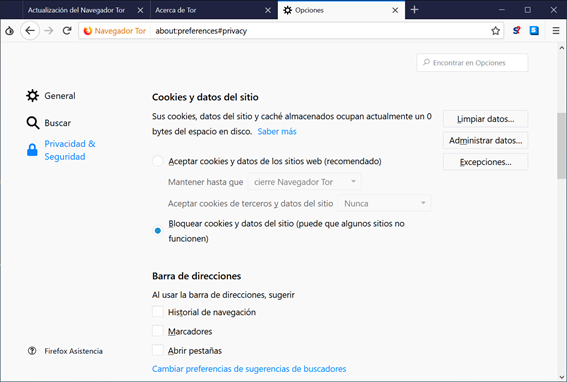

De forma adicional a todo lo anterior es muy recomendable seguir los siguientes pasos cuando se use el navegador Tor para navegar en la darknet:

- Bloquear cookies

- Bloquear JavaScript, ActiveX, Flash, Vbs, etc.

- Bloqueo de descargas

- Acceder siempre a sitios seguros (HTTPS)

- No usar aplicaciones como Torrent o del estilo.

Cualquier descuido que se tenga en este sentido, hará que nuestra IP o contenido quede al descubierto y perdamos en anonimato, por tanto, siempre es necesario permanecer alerta y realizar las configuraciones de seguridad pertinentes.

Mucha gente intenta cumplir con todas las recomendaciones y procura navegar a través de Tor de forma completamente anónima y segura. Para ello, existen herramientas disponibles que nos permiten hacerlo mediante sencillas configuraciones de una forma rápida y eficaz.

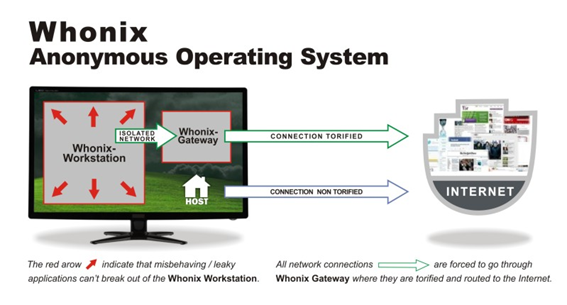

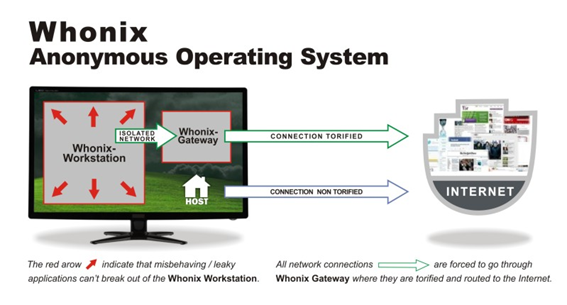

En este caso, vamos a hablar sobre Whonix y vamos a ver que es y como funciona.

WHONIX

Esta distribución de Linux basada en Debian es un conjunto de dos máquinas virtuales especialmente diseñadas para funcionar en Virtualbox que forman una infraestructura muy sencilla de red para prestar un servicio de privacidad y anonimato en la Darknet.

https://www.whonix.org/w/images/d/dd/Whonix_concept_refined.jpg

Whonix cuenta con un total de dos máquinas virtuales que se pueden descargar de

https://www.whonix.org. Una es Whonix Gateway que hace las veces de puerta de enlace cifrando la información que pasa por esta máquina gracias al uso de Tor. Por otro lado está Whonix WorkStation, que es la máquina de trabajo que se conecta a Tor usando el Gateway.

De esta forma se obliga a que todo el tráfico vaya a través de Tor hacia Internet y a la vez proporciona un aislamiento óptimo para evitar amenazas, errores de software o errores humanos. Adicionalmente trae ya preinstaladas una serie de aplicaciones configuradas de forma óptima para que el usuario con una mínima configuración las pueda usar sin complicaciones y estar seguro, al igual que puede instalar las suyas propias.

Con esta configuración incluso nos aseguramos que si malware escala privilegios a root no pueda obtener el DNS ni la IP, ya que Whonix WorkStation sólo trabaja a través de Tor, pero lo hace con Whonix Gateway entre medio, por tanto, no conoce la IP ni la dirección del DNS. Es decir, Whonix WorkStation sólo tiene una interfaz de red, que es la interfaz que va directa a Whonix Gateway, por tanto la única IP que tiene es la correspondiente a la subred interna de Whonix, nunca la de subred real del usuario.

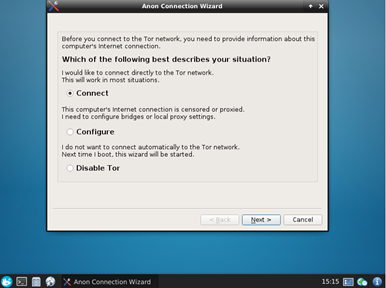

Configuración de Whonix

La configuración es muy sencilla, basta con descargar el fichero OVA de la web e importarlo en Virtualbox. Una vez realizado este paso, aparecerán dos máquinas virtuales listas para funcionar.

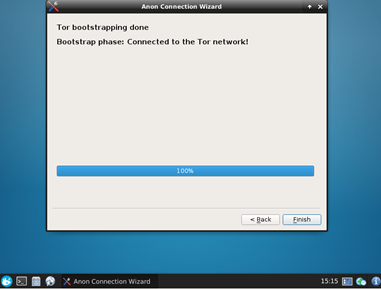

En primer lugar, se lanza Whonix Gateway y se inicia la aplicación de “Anon Connection Wizard” para conectarnos a Tor y realizar las comprobaciones pertinentes.

Una vez conectado, tendremos Whonix Gateway lista para conectarle Whonix WorkStation. Como paso anterior, está bien actualizar las aplicaciones instalas con el comando:

- apt-get update; apt-get upgrade.

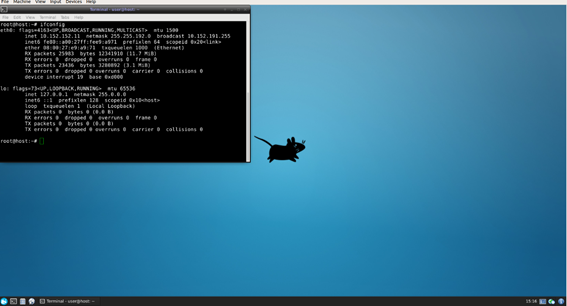

Una vez actualizadas y reiniciadas se comprueba la conexión en la máquina de Whonix WorkStation:

Se observa que tiene una IP de subred interna 10.152.152.11. La IP real externa ni siquiera la conoce, ya que su única interfaz es la que conecta con la pasarela (Whonix Gateway) como se observa en la imagen. Es decir, se conecta a Tor a través de la pasarela sin conocer los datos de red, lo que hace que el malware, aunque se instale con privilegios, no tenga por donde sacarlos.

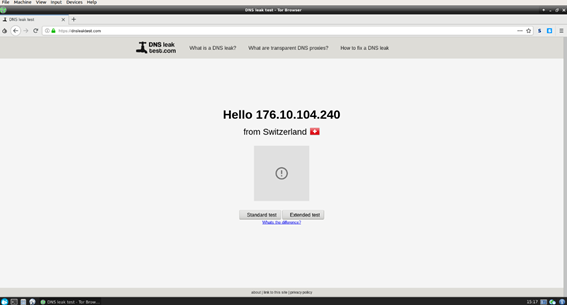

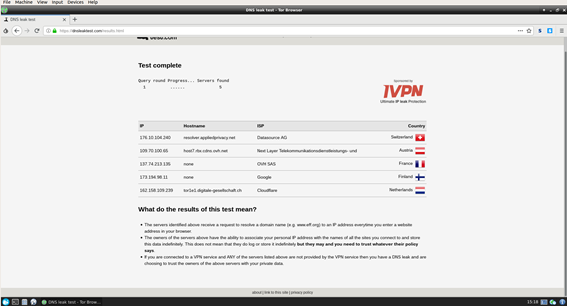

Por último, se comprueba que la conexión este correctamente establecida.

Como se puede observar en las imágenes anteriores, es correcta la configuración, ya que estamos realizando las peticiones DNS a un servidor suizo.

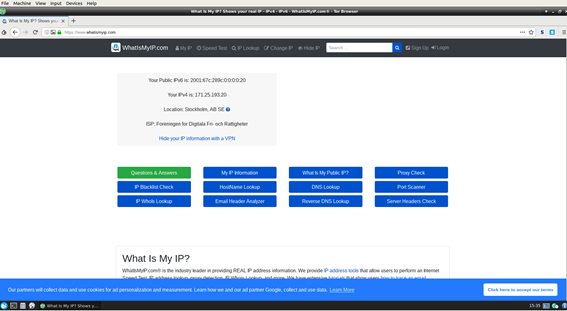

Adicionalmente se observa que estamos saliendo a Internet desde Estocolmo en Suecia, por tanto, ya podemos navegar tranquilamente.

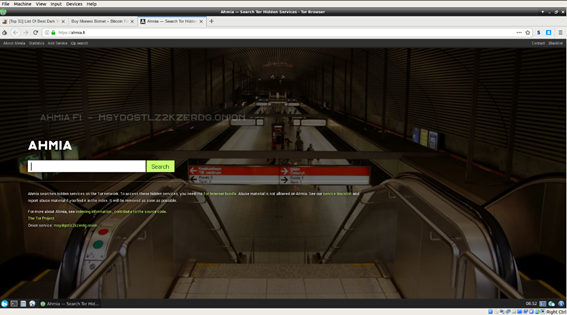

Ahora nos buscamos un navegador apropiado para buscar dominios onions adecuados, como puede ser Ahmia y ya podemos buscar cualquier información que queramos en la Dark Web.

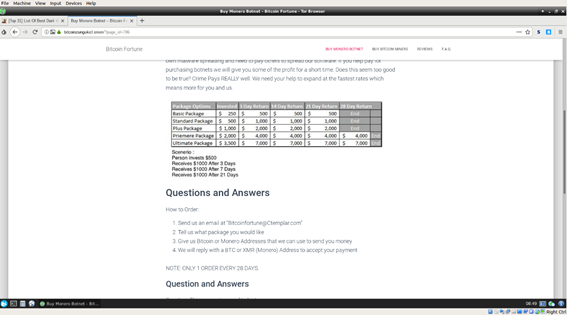

En este caso se ha buscado malware para comprarlo, por ejemplo, como se pueden buscar contraseñas, drogas, armas … como cualquier otra cosa que se nos ocurra.

En definitiva, es tremendamente fácil introducirse en la Dark Web de forma segura para buscar cualquier tipo de información, sólo hay que conocer y configurar de forma adecuada las herramientas que están a nuestro alcance.

https://www.whonix.org/w/images/d/dd/Whonix_concept_refined.jpg

https://www.whonix.org/w/images/d/dd/Whonix_concept_refined.jpg

Comentarios

Publicar un comentario