A principios del mes de mayo, la privacidad fue la máxima protagonista en F8: su evento anual de desarrolladores. En la keynote, Mark Zuckerberg llegó a asegurar que "el futuro es privado"

Zuckerberg buscaba dejar atrás todos los escándalos de privacidad de los últimos años, un movimiento que muchos usuarios vieron con recelo. Hoy nos encontramos ante una nueva polémica,

descubierta por el programador experto en ciberseguridad Edin Jusupovic.

******************************************************************************

#facebook Está incrustando datos de seguimiento dentro de las fotos que descarga.

******************************************************************************

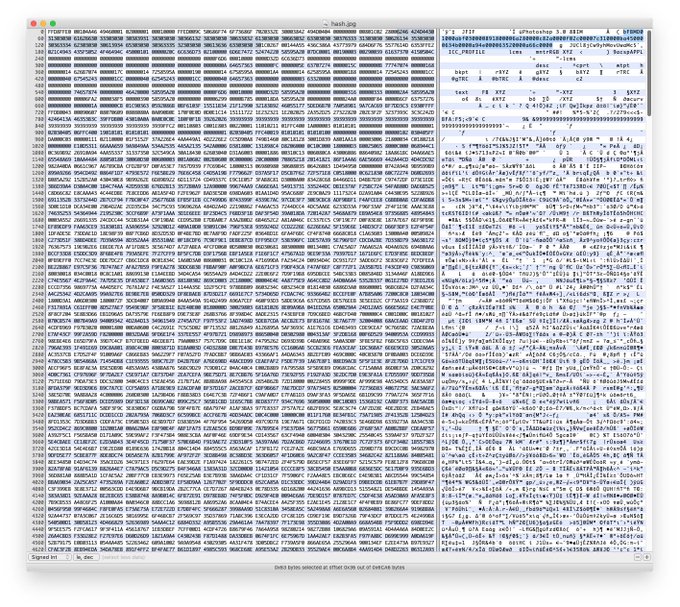

Noté una anomalía estructural al mirar un volcado hexadecimal de un archivo de imagen de origen desconocido solo para descubrir que contenía lo que ahora entiendo es una instrucción especial de IPTC. Nivel impactante de seguimiento.

******************************************************************************

Como vemos en el tweet superior, Jusupovic acusa a Facebook de añadir automáticamente una serie de metadatos (

instrucciones IPTC) a las imágenes que han sido descargadas de la red social.

Un "nivel de precisión inquietante"

Eso significa que cada vez que subimos una imagen a Facebook, la plataforma se encarga de añadirle una serie de metadatos de seguimiento, mediante los cuales serán capaces de identificar dicho archivo.

Jusupovic afirma que este es un "nivel estremecedor de rastreo", ya que gracias a este método pueden rastrear fotos fuera de su propia plataforma, con un "grado de precisión inquietante".

Este programador nos recuerda que (entre otras cosas), de esta manera pueden saber quién subió una foto originalmente. Además, añade que "lo más preocupante es que existen una variedad de técnicas avanzadas para inyectar datos dentro de las fotos" que son muy difíciles de detectar.

*******************************************************************************

Supongo que el problema más preocupante aquí es que ya existe una variedad de técnicas avanzadas para inyectar datos dentro de las fotos utilizando la esteganografía, de modo que sería imposible detectarlas de forma forense.

Si se arma, podría ser usado para rastrear; con cero pruebas.

********************************************************************************

Un analista de The Hacker Factor

asegura que Facebook ha estado insertando bloques IPTC en los metadatos de imagen desde el año 2014. De todos modos, también nos recuerdan que en 2012 las imágenes ya se renombraban de manera automática (con unos códigos de números y letras que representaban al usuario y a un álbum).

Nuestros compañeros de Xataka han realizado

unas pruebas y han comprobado que Facebook añade una secuencia de letras y números que parece aleatoria, precedida siempre por "FBMD" (que posiblemente corresponda a "Facebook Member Data").

Cómo podría utilizar Facebook estos metadatos

Aunque las posibilidades son múltiples,

un hilo en Reddit ha explicado a la perfección cómo la compañía podría utilizar estos metadatos ocultos para conocer más información de otros usuarios (aunque no tengan cuenta de Facebook).

Subes una imagen a Facebook, y la plataforma le añade una serie de metadatos.

El "Amigo A" lo ve aparecer en su muro, la descarga y se la envía a otra persona ("Amigo B"). Este "Amigo B", lo envía a su vez a un amigo suyo ("Amigo C").

"Amigo B" no tiene cuenta de Facebook, y publica la imagen en Reddit.

FaceBook rastrea la imagen en Reddit y sabe que, en cierto modo, tú eres cercano al "Amigo B". Eso significa que Facebook podría saber que cierta persona es "amigo de tu amigo", sin que tú ni si quiera lo conozcas.

Todavía hay más: el "Amigo C" (que podría ser amigo del "Amigo A"), publica la foto que tú subiste a su cuenta de Facebook.

De esta manera, Facebook también sabe que eres una persona cercana al "Amigo C" (lo conozcas o no).

Ahora viene lo bueno: Facebook coloca nuevos metadatos en la imagen resubida por el "Amigo C". Ahora la plataforma puede ver si el "Amigo C" podría enviarle un mensaje a otro amigo: "Amigo X" (que puede ser, o no, tu amigo).

Podría ocurrir que tal vez ni tú, ni C, conozcáis a X, pero es probable que seáis amigos de un amigo de X. Y el "Amigo A" tiene menos probabilidades de ser cercano a X que tu y el "Amigo C".

De esta manera, no sólo pueden saber a dónde va cada imagen y cuando, sino que pueden ver la secuencia completa de movimientos con una precisión asombrosa.

Repite esta actividad a gran escala y ahora Facebook conoce a tus amigos de Facebook, a tus seguidores de Facebook y a tus amigos, compañeros de trabajo y contactos en el mundo real.

Incluso conocen a tus "amigos de amigos" (gente que no conoces), las compras que hacen en Internet, su estilo de vida (y el tuyo), y cómo encaja todo esto en tus círculos de amistad (incluso fuera de Facebook).

Comentarios

Publicar un comentario