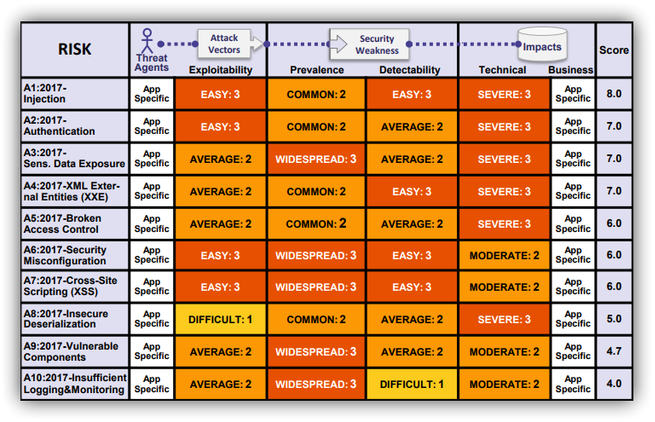

Open Web Application Security Project, también conocido como OWASP, es un documento no oficial ni estándar donde se recopilan las peores vulnerabilidades, y las más peligrosas, de los últimos años. Como es habitual, cada 4 años, esta plataforma publica un informe actualizado con las vulnerabilidades más preocupantes y más explotadas por piratas informáticos. Igual que los años 2004, 2007, 2010 y 2013, en esta ocasión, la plataforma acaba de hacer público su nuevo documento donde se habla del Top-10 de las peores vulnerabilidades de 2017.

Hay fallos de seguridad que todos los años suponen una gran parte de los ataques informáticos a nivel mundial y, a pesar de ello, no se termina de desarrollar ninguna medida de seguridad que los mitigue de forma definitiva. Estas vulnerabilidades que se repiten año tras año son los fallos de inyección de código y los problemas en las plataformas de autenticación, fallos que lideran casi todos los años el Top-3 de vulnerabilidades.

Sin embargo, por debajo de este Top-3, en este nuevo informa tenemos nuevas vulnerabilidades y nuevos fallos de seguridad en comparación con los resultados de 2013.

A continuación, vamos a ver en detalle este Top-10 de vulnerabilidades de OWASP.

EL TOP-10 DE LAS PEORES VULNERABILIDADES SEGÚN EL NUEVO INFORME OWASP

A1:2017-Injection

Dentro de esta categoría se engloban las vulnerabilidades que permiten la inyección de código en herramientas como SQL, NoSQL, OS o LDAP, lo que permite a los servidores interpretar una cadena como si fuese código, pudiendo acceder a la base de datos sin autorización.

A2:2017-Broken Authentication

Fallos en las implementaciones de inicio o gestión de sesión que permite a los atacantes hacerse con contraseñas, claves o cualquier otra información para autenticarse en un sistema temporalmente o de forma permanente.

A3:2017-Sensitive Data Exposure

Debido a fallos en la implementación de distintas APIs, muchas veces no se protege correctamente la información sensible, lo que permite a piratas informáticos hacerse, por ejemplo, con datos personales, bancarios o de salud de usuarios.

A4:2017-XML External Entities (XXE)

Procesadores XLM mal configurados pueden procesar ciertas referencias como si no se tratasen de entradas XML, lo que puede permitir revelar ficheros y recursos ocultos, e incluso ejecutar código o causar un ataque DoS.

A5:2017-Broken Access Control

Errores en la configuración de los sistemas de control de acceso puede permitir a un atacante acceder a recursos y archivos para los que no debería tener permiso.

A6:2017-Security Misconfiguration

Aquí se engloban todo tipo de fallos relacionados con la configuración de todo tipo de sistemas de seguridad, desde las conexiones HTTPS hasta las aplicaciones de seguridad de cualquier sistema o servidor.

A7:2017-Cross-Site Scripting (XSS)

Todo tipo de ataques XSS que se originan cuando una web incluye datos no validados para ejecutar algún script peligroso desde una web que, supuestamente, es de confianza, permitiendo así que la web en cuestión ejecute código en el equipo de la víctima.

A8:2017-Insecure Deserialization

Fallos en la serialización que pueden permitir la ejecución de código directamente en la memoria.

A9:2017-Using Components with Known Vulnerabilities

Como su nombre indica, en esta categoría se recogen todos los usos de librerías, frameworks y otros recursos de software que tienen vulnerabilidades, por lo que, al utilizarlos en una plataforma o un proyecto, automáticamente este se vuelve vulnerable, quedando en peligro a través de estos recursos.

A10:2017-Insufficient Logging & Monitoring

Debido a la falta de motorización, la mayoría de las veces se tarda hasta 200 días en detectar una vulnerabilidad en un software o una plataforma web, tiempo que se podría reducir notablemente simplemente configurando mayores controles, mejor motorización y más registros a estas plataformas.

Si queremos conocer en detalle todo este informe, podemos acceder al documento desde el siguiente enlace.

Comentarios

Publicar un comentario